Keamanan Jaringan Nirkabel

Oleh ADMIN

Apakah Keamanan Cookie Kompromi?

Oleh ADMIN

Cookie adalah pesan bahwa server Web mengirimkan ke web browser sehingga server Web dapat melacak aktivitas pengguna di situs Web tertentu. Pesan yang Web server menyampaikan ke browser yang ada dalam bentuk HTTP Header yang terdiri dari teks saja tali . Teks yang dimasukkan ke dalam memori browser. Browser pada gilirannya menyimpan informasi cookie di hard drive sehingga ketika browser ditutup dan dibuka kembali di kemudian hari informasi cookie masih tersedia.

Situs web menggunakan cookie untuk alasan berbeda:

Untuk mengumpulkan informasi demografis tentang siapa yang mengunjungi situs Web. Situs sering menggunakan informasi ini untuk melacak seberapa sering pengunjung datang ke situs tersebut dan berapa lama mereka tetap di situs.

Untuk personalisasi pengalaman pengguna di situs Web. Cookie dapat membantu menyimpan informasi pribadi tentang Anda sehingga ketika Anda kembali ke situs Anda memiliki pengalaman yang lebih pribadi. Jika Anda pernah kembali ke sebuah situs dan melihat nama Anda secara misterius muncul di layar, itu karena pada kunjungan sebelumnya Anda berikan nama Anda ke situs dan itu disimpan dalam cookie sehingga ketika Anda kembali Anda akan disambut dengan pesan pribadi. Contoh yang baik dari ini adalah cara beberapa situs belanja online akan membuat rekomendasi kepada Anda berdasarkan pembelian sebelumnya. Server melacak apa Anda membeli dan apa item yang mencari dan toko bahwa informasi dalam cookie.

Untuk memantau iklan. Situs web akan sering menggunakan cookies untuk melacak apa iklan itu memungkinkan Anda melihat dan seberapa sering Anda melihat iklan.

Link

Bermigrasi ke Private Cloud, Bukan Datacenter Virtual: Sebelum Anda menerapkan awan swasta, mencari tahu apa yang perlu Anda tahu tentang pengiriman otomatis, gepeng virtual, dan banyak lagi.

Cookie tidak bertindak jahat pada sistem komputer. Mereka hanyalah teks file yang dapat dihapus setiap saat - mereka tidak plug juga bukanlah program Cookie tidak dapat digunakan untuk menyebarkan. virus dan mereka tidak dapat mengakses hard drive Anda. Ini tidak berarti bahwa cookie tidak relevan dengan privasi pengguna dan anonimitas di Internet Cookie tidak dapat membaca hard drive anda untuk mengetahui informasi tentang Anda;. Namun, informasi pribadi yang Anda berikan ke situs Web, termasuk informasi kartu kredit, kemungkinan besar akan disimpan dalam cookie kecuali Anda telah mematikan fitur cookie di browser Anda. Hanya cara ini itu cookie menjadi ancaman bagi privasi. Cookie hanya akan berisi informasi yang Anda bebas memberikan ke situs Web.

Cookie memiliki enam parameter yang dapat diberikan kepada mereka:

Nama cookie.

Nilai dari cookie.

Tanggal berakhirnya cookie - ini menentukan berapa lama cookie akan tetap aktif di browser Anda.

Path cookie berlaku selama - ini menetapkan URL path cookie yang valid kita masuk halaman Web di luar jalan yang tidak dapat menggunakan cookie.

Domain cookie berlaku selama - ini mengambil parameter jalur satu langkah lebih jauh. Hal ini membuat cookie diakses halaman pada salah satu server ketika situs menggunakan beberapa server dalam domain .

Kebutuhan koneksi aman - ini menunjukkan bahwa cookie hanya dapat digunakan di bawah kondisi server yang aman, seperti situs menggunakan SSL .

Baik Netscape dan Microsoft Internet Explorer (IE) dapat diatur untuk menolak cookie jika pengguna memilih untuk menggunakan internet tanpa mengaktifkan cookie untuk disimpan. Dalam Netscape, ikuti Edit / Preferences / menu Advanced dan di IE, ikuti Tools / Internet Options / menu Pengamanan untuk mengatur pilihan cookie.

Situs web menggunakan cookie untuk alasan berbeda:

Untuk mengumpulkan informasi demografis tentang siapa yang mengunjungi situs Web. Situs sering menggunakan informasi ini untuk melacak seberapa sering pengunjung datang ke situs tersebut dan berapa lama mereka tetap di situs.

Untuk personalisasi pengalaman pengguna di situs Web. Cookie dapat membantu menyimpan informasi pribadi tentang Anda sehingga ketika Anda kembali ke situs Anda memiliki pengalaman yang lebih pribadi. Jika Anda pernah kembali ke sebuah situs dan melihat nama Anda secara misterius muncul di layar, itu karena pada kunjungan sebelumnya Anda berikan nama Anda ke situs dan itu disimpan dalam cookie sehingga ketika Anda kembali Anda akan disambut dengan pesan pribadi. Contoh yang baik dari ini adalah cara beberapa situs belanja online akan membuat rekomendasi kepada Anda berdasarkan pembelian sebelumnya. Server melacak apa Anda membeli dan apa item yang mencari dan toko bahwa informasi dalam cookie.

Untuk memantau iklan. Situs web akan sering menggunakan cookies untuk melacak apa iklan itu memungkinkan Anda melihat dan seberapa sering Anda melihat iklan.

Link

Bermigrasi ke Private Cloud, Bukan Datacenter Virtual: Sebelum Anda menerapkan awan swasta, mencari tahu apa yang perlu Anda tahu tentang pengiriman otomatis, gepeng virtual, dan banyak lagi.

Cookie tidak bertindak jahat pada sistem komputer. Mereka hanyalah teks file yang dapat dihapus setiap saat - mereka tidak plug juga bukanlah program Cookie tidak dapat digunakan untuk menyebarkan. virus dan mereka tidak dapat mengakses hard drive Anda. Ini tidak berarti bahwa cookie tidak relevan dengan privasi pengguna dan anonimitas di Internet Cookie tidak dapat membaca hard drive anda untuk mengetahui informasi tentang Anda;. Namun, informasi pribadi yang Anda berikan ke situs Web, termasuk informasi kartu kredit, kemungkinan besar akan disimpan dalam cookie kecuali Anda telah mematikan fitur cookie di browser Anda. Hanya cara ini itu cookie menjadi ancaman bagi privasi. Cookie hanya akan berisi informasi yang Anda bebas memberikan ke situs Web.

Cookie memiliki enam parameter yang dapat diberikan kepada mereka:

Nama cookie.

Nilai dari cookie.

Tanggal berakhirnya cookie - ini menentukan berapa lama cookie akan tetap aktif di browser Anda.

Path cookie berlaku selama - ini menetapkan URL path cookie yang valid kita masuk halaman Web di luar jalan yang tidak dapat menggunakan cookie.

Domain cookie berlaku selama - ini mengambil parameter jalur satu langkah lebih jauh. Hal ini membuat cookie diakses halaman pada salah satu server ketika situs menggunakan beberapa server dalam domain .

Kebutuhan koneksi aman - ini menunjukkan bahwa cookie hanya dapat digunakan di bawah kondisi server yang aman, seperti situs menggunakan SSL .

Baik Netscape dan Microsoft Internet Explorer (IE) dapat diatur untuk menolak cookie jika pengguna memilih untuk menggunakan internet tanpa mengaktifkan cookie untuk disimpan. Dalam Netscape, ikuti Edit / Preferences / menu Advanced dan di IE, ikuti Tools / Internet Options / menu Pengamanan untuk mengatur pilihan cookie.

android-scripting

Oleh ADMIN

AndroidFacadeAPI

Menjelaskan bagaimana script dapat berinteraksi dengan Android API. Diperbarui Jul 18, 2010 oleh damonkoh ... @ gmail.com

Mengalami masalah? Punya pertanyaan? Periksa FAQ atau coba kelompok diskusi SL4A .

Pengenalan

SL4A menyediakan dukungan tingkat tinggi untuk subset API Android. Dengan kemungkinan pengecualian BeanShell, tidak mungkin untuk langsung mengakses Android API (yang biasanya digunakan melalui SDK Android atau NDK) dari script SL4A.

Semua SL4A Android API yang tersedia untuk setiap bahasa scripting (kecuali shell) dan digunakan dengan cara yang sama (selain sintaks bahasa metode panggilan tertentu).

API Browser

Semua dokumentasi API tersedia pada perangkat dari menu Help di script editor. Tekan metode apapun untuk memperluas deskripsinya dan tanda tangan (argumen yang diperlukan, argumen opsional dan default, nilai kembali / jenis, dan gambaran umum).

Semua API SL4A memanggil kembali sebuah objek dengan tiga bidang:

id: id, ketat meningkat numerik yang terkait dengan panggilan API.

Hasilnya: nilai kembali dari panggilan API, atau null jika tidak ada nilai kembali.

error: deskripsi dari setiap kesalahan yang terjadi atau null jika tidak ada kesalahan terjadi.

Untuk lebih jelasnya, lihat modul android untuk setiap bahasa ( Python , Lua , Perl , JavaScript , JRuby , dan BeanShell ).

Contoh

Contoh-contoh berikut dirancang untuk pengguna yang sudah akrab dengan satu atau lebih dari bahasa scripting didukung. Jika Anda menggunakan SL4A untuk belajar bahasa baru, Anda harus mulai dengan tutorial umum untuk bahasa dan kemudian kembali halaman ini untuk mempelajari cara menggunakannya dengan SL4A Android API.

Jika Anda memiliki contoh yang lebih baik, lebih ilustratif untuk bahasa favorit Anda, silahkan berbagi dengan kami pada kelompok diskusi SL4A .

Pastikan untuk memeriksa Tutorial halaman dan script contoh yang didistribusikan dengan interpreter berbagai diinstal melalui SL4A. Selain itu, kode generasi melalui Browser API adalah cara lain untuk memulai.

Ular sanca

impor android

droid = android.Android ()

nama = droid.getInput ("Halo!", "Siapakah namamu?")

mencetak nama # nama adalah sebuah namedtuple

droid.makeToast ("Halo,% s"% name.result)

Lua

membutuhkan "android"

nama = android.getInput ("Halo!", "Siapakah namamu?")

android.printDict (nama) - Sebuah metode kenyamanan untuk memeriksa dicts (tabel).

android.makeToast ("Halo," .. name.result)

Perl

menggunakan Android;

my $ a = Android-> baru ();

$ A-> makeToast ("Halo, Android!");

JavaScript

beban ("/ sdcard / ase / ekstra / badak / android.js");

var droid = Android baru ();

droid.makeToast ("Halo, Android!");

JRuby

membutuhkan "android"

droid = Android.new

droid.makeToast "Halo, Android!"

BeanShell

sumber ("/ sdcard / ase / ekstra / BSH / android.bsh");

droid = Android ();

droid.call ("makeToast", "Halo, Android!");

Tcl

paket memerlukan android

mengatur android [android baru]

mengatur nama [$ android getInput "Halo!" "Siapakah namamu?"]

$ Android makeToast "Halo, $ nama"

Menjelaskan bagaimana script dapat berinteraksi dengan Android API. Diperbarui Jul 18, 2010 oleh damonkoh ... @ gmail.com

Mengalami masalah? Punya pertanyaan? Periksa FAQ atau coba kelompok diskusi SL4A .

Pengenalan

SL4A menyediakan dukungan tingkat tinggi untuk subset API Android. Dengan kemungkinan pengecualian BeanShell, tidak mungkin untuk langsung mengakses Android API (yang biasanya digunakan melalui SDK Android atau NDK) dari script SL4A.

Semua SL4A Android API yang tersedia untuk setiap bahasa scripting (kecuali shell) dan digunakan dengan cara yang sama (selain sintaks bahasa metode panggilan tertentu).

API Browser

Semua dokumentasi API tersedia pada perangkat dari menu Help di script editor. Tekan metode apapun untuk memperluas deskripsinya dan tanda tangan (argumen yang diperlukan, argumen opsional dan default, nilai kembali / jenis, dan gambaran umum).

Semua API SL4A memanggil kembali sebuah objek dengan tiga bidang:

id: id, ketat meningkat numerik yang terkait dengan panggilan API.

Hasilnya: nilai kembali dari panggilan API, atau null jika tidak ada nilai kembali.

error: deskripsi dari setiap kesalahan yang terjadi atau null jika tidak ada kesalahan terjadi.

Untuk lebih jelasnya, lihat modul android untuk setiap bahasa ( Python , Lua , Perl , JavaScript , JRuby , dan BeanShell ).

Contoh

Contoh-contoh berikut dirancang untuk pengguna yang sudah akrab dengan satu atau lebih dari bahasa scripting didukung. Jika Anda menggunakan SL4A untuk belajar bahasa baru, Anda harus mulai dengan tutorial umum untuk bahasa dan kemudian kembali halaman ini untuk mempelajari cara menggunakannya dengan SL4A Android API.

Jika Anda memiliki contoh yang lebih baik, lebih ilustratif untuk bahasa favorit Anda, silahkan berbagi dengan kami pada kelompok diskusi SL4A .

Pastikan untuk memeriksa Tutorial halaman dan script contoh yang didistribusikan dengan interpreter berbagai diinstal melalui SL4A. Selain itu, kode generasi melalui Browser API adalah cara lain untuk memulai.

Ular sanca

impor android

droid = android.Android ()

nama = droid.getInput ("Halo!", "Siapakah namamu?")

mencetak nama # nama adalah sebuah namedtuple

droid.makeToast ("Halo,% s"% name.result)

Lua

membutuhkan "android"

nama = android.getInput ("Halo!", "Siapakah namamu?")

android.printDict (nama) - Sebuah metode kenyamanan untuk memeriksa dicts (tabel).

android.makeToast ("Halo," .. name.result)

Perl

menggunakan Android;

my $ a = Android-> baru ();

$ A-> makeToast ("Halo, Android!");

JavaScript

beban ("/ sdcard / ase / ekstra / badak / android.js");

var droid = Android baru ();

droid.makeToast ("Halo, Android!");

JRuby

membutuhkan "android"

droid = Android.new

droid.makeToast "Halo, Android!"

BeanShell

sumber ("/ sdcard / ase / ekstra / BSH / android.bsh");

droid = Android ();

droid.call ("makeToast", "Halo, Android!");

Tcl

paket memerlukan android

mengatur android [android baru]

mengatur nama [$ android getInput "Halo!" "Siapakah namamu?"]

$ Android makeToast "Halo, $ nama"

Memperbaiki wicd yang error

Oleh ADMIN

Memperbaiki wicd yang error

Setelah 1 bulan ane pake Backtrack 5,banyak bug yang muncul,termasuk kepada wicd aplikasi berbasis GUI yang berguna untuk menyambungkan komputer kepada Internet.Pesan Error yang selalu ane dapat ketika menggunakan wicd untuk tersambung dengan AP adalah "Could not connect to Wicd's D-Bus interface. Check the wicd log for error messages" meskupun tidak berpengaruh terhadap koneksi tapi tetap saja menggangu(maklum ane serba perfeksionis).berikut penampakannya :

Oleh karena ane merasa terganggu akhirnya ane berburu kedalam forum,terutama forum ubuntu dikarenakan Backtrack 5 berbasiskan Ubuntu 10.04.

Dan ternyata ane bisa menyelesaikannya dengan mudah hanya dengan melakukan reinstall terhadap wicd melalui Synaptic Package Manager yang telah terlebih dahulu ane install,berikut adalah beberapa cara yang ane pernah gunakan,berhubung komputer kita tidak ada yang sama siapa tau salah satunya bisa menjadi solusi.

1. Reinstall aplikasi wicd (melalui Synaptic Package Manager)

- Buka Synaptic Package Manager kemudian ketik wicd,klik kanan dan pilih Mark for reinstallation kemudian klik Apply.

2. reconfigure paket wicd Source : Backtrack site

root@bt:~# dpkg-reconfigure wicd root@bt:~# update-rc.d wicd defaults

3. Dengan aplikasi YaST2

semoga membantu teman-teman.

Android Packet Sniffer

Oleh ADMIN

Android Packet Sniffer

Android packet sniffer adalah aplikasi yang dapat digunakan untuk menangkap dan menampilkan traffic dari WIFI dan Bluetooth dengan ponsel android.* Aplikasi ini berjalan hanya untuk ponsel agan yang sudah dirooting, oleh karena itu segera root ponsel agan dan jalankan perintah "su"

Intallasi Aplikasi

Aplikasi dapat berjalan jika paket tcpdump sudah diinstall.

1. Download dan Install PacketSniffer dari market atau Download Disini.

2. Copy file TCPDUMP yang telah dicompile ke folder "/data" diponsel agan.

- pastikan permission folder "/data" sudah diset untuk BACA dan TULIS. Jika belum jalankan perintah "chmod 777 data"

- jika anda memiliki ADB gunakan perintah "adb push c:\locationOfTheTcpdumpFile /data"

- jika kamu tidak memiliki ADB, copy file tcpdumb kedalam SD card kemudian ketik perintah "cat /sdcard/tcpdumb > /data/tcpdumb

3. Terakhir rubah permission tcpdumb menjadi BACA dan TULIS dengan perintah "chmod 777 /data/tcpdump"

Packet Sniffer Siap Digunakan.

Install CMS WOrdpress diBacktrack

Oleh ADMIN

Sahabat mungkin pernah ingin menginstall wordpress diBacktrack, tapi binggung cara installnya gmna, kalau diwindows mungkin cara installasinya bisa segampang menekan enter. Kejadian itu jugalah yang menimpa saya saat kelas web karena saya tidak pernah melakukan instalasi wordpress dilinux. Tetapi tidak pernah bukanlah alasan untuk berhenti, saya searching kewebsite mysql dan mendapat pencerahan, berikut tutorial install Wordpress diBacktrack.

1. Jalankan service Apache dan Mysql dari Application > BackTrack > Services.

2. Download Wordpress disini http://wordpress.org/download/

3. Extrack dan copy folder wordpress ke /var/www

4. Buat database dan buat akses kedalamnya.

5. Buka browser dan masukan alamat wordpress localhost/wordpress

6. Setting koneksi databasenya dan klik Submit.

Database Name : wordpress (atau database yang kita buat dengna nama yang lain)

User Name : root

Password : toor

Database Host : localhost

Table Prefix : wp_

7. Buka gedit kemudian copy text yang ada didalam kotak simpan dengan nama wp-config.php pada folder /var/www/wordpress klik Run the install.

8. Buka lagi pada browser localhost/wordpress dan isi form tersebut.

9. Siap untuk login.

Semoga tutorial ini membantu sahabat yang kesulitan menginstall wordpress diBacktrack, buat sahabat yang menggunakan OS selain backtrack tutorial ini juga bisa berlaku.

1. Jalankan service Apache dan Mysql dari Application > BackTrack > Services.

2. Download Wordpress disini http://wordpress.org/download/

3. Extrack dan copy folder wordpress ke /var/www

4. Buat database dan buat akses kedalamnya.

root@bt:~# mysql -u root -p Enter password: Welcome to the MySQL monitor. Commands end with ; or \g. Your MySQL connection id is 46 Server version: 5.1.41-3ubuntu12.10 (Ubuntu) Type 'help;' or '\h' for help. Type '\c' to clear the current input statement. mysql> CREATE DATABASE wordpress; Query OK, 1 row affected (0.00 sec) mysql> GRANT ALL PRIVILEGES ON *.* TO 'root'@'localhost' IDENTIFIED BY 'toor' WITH GRANT OPTION; Query OK, 0 rows affected (0.00 sec) mysql>

5. Buka browser dan masukan alamat wordpress localhost/wordpress

6. Setting koneksi databasenya dan klik Submit.

Database Name : wordpress (atau database yang kita buat dengna nama yang lain)

User Name : root

Password : toor

Database Host : localhost

Table Prefix : wp_

7. Buka gedit kemudian copy text yang ada didalam kotak simpan dengan nama wp-config.php pada folder /var/www/wordpress klik Run the install.

8. Buka lagi pada browser localhost/wordpress dan isi form tersebut.

9. Siap untuk login.

Semoga tutorial ini membantu sahabat yang kesulitan menginstall wordpress diBacktrack, buat sahabat yang menggunakan OS selain backtrack tutorial ini juga bisa berlaku.

Cari File dan Folder tersembunyi dalam Windows

Oleh ADMIN

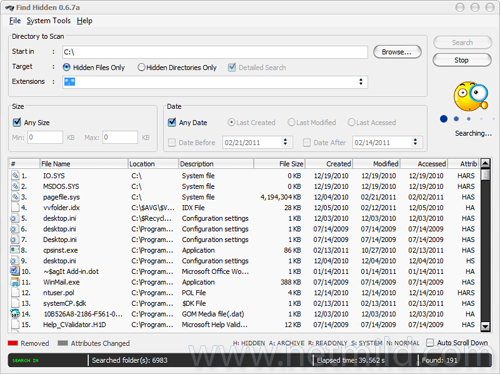

windows memiliki banyak hidden file dan folder termasuk di dalamnya dan walaupun anda dapat melihat dengan membuat mereka terlihat, Anda tidak bisa memiliki pandangan lengkap semua file yang tersembunyi di satu lokasi tunggal. Find Hidden adalah alat freeware portabel sederhana yang dapat mencari file dan folder tersembunyi di setiap drive atau folder tertentu dan daftar dengan semua rinciannya. Selain melihat file yang tersembunyi, Find Hidden menawarkan banyak tools dan juga integrasi dengan menu konteks Explorer.

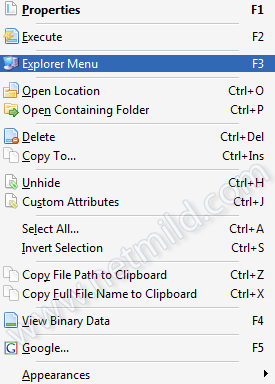

Hasil pencarian menawarkan File Name, File size, Created, Modified dan Accessed. Menu konteks dari aplikasi menawarkan banyak fitur dan anda langsung dapat mengakses menu jendela properti dan konteks menu explorer dari alat ini.

Hasil pencarian menawarkan File Name, File size, Created, Modified dan Accessed. Menu konteks dari aplikasi menawarkan banyak fitur dan anda langsung dapat mengakses menu jendela properti dan konteks menu explorer dari alat ini. Anda juga dapat mengatur atribut khusus untuk setiap file menggunakan alat ini. Ada juga pilihan untuk mengeksekusi file tersebut langsung dari antarmuka aplikasi. kompatibel denganWindows 7, 32 bit dan 64 bit.

Anda juga dapat mengatur atribut khusus untuk setiap file menggunakan alat ini. Ada juga pilihan untuk mengeksekusi file tersebut langsung dari antarmuka aplikasi. kompatibel denganWindows 7, 32 bit dan 64 bit.

Powered by Blogger.